文章目录

- 网络拓扑

- 安装

- 使用

- 编辑数据包

- 客户机

- 攻击机

- 验证

仅做实验用途,禁止做违法犯罪的事情,后果自负。当然现在的计算机多无法被欺骗了,开了防火墙ARP欺骗根本无效。

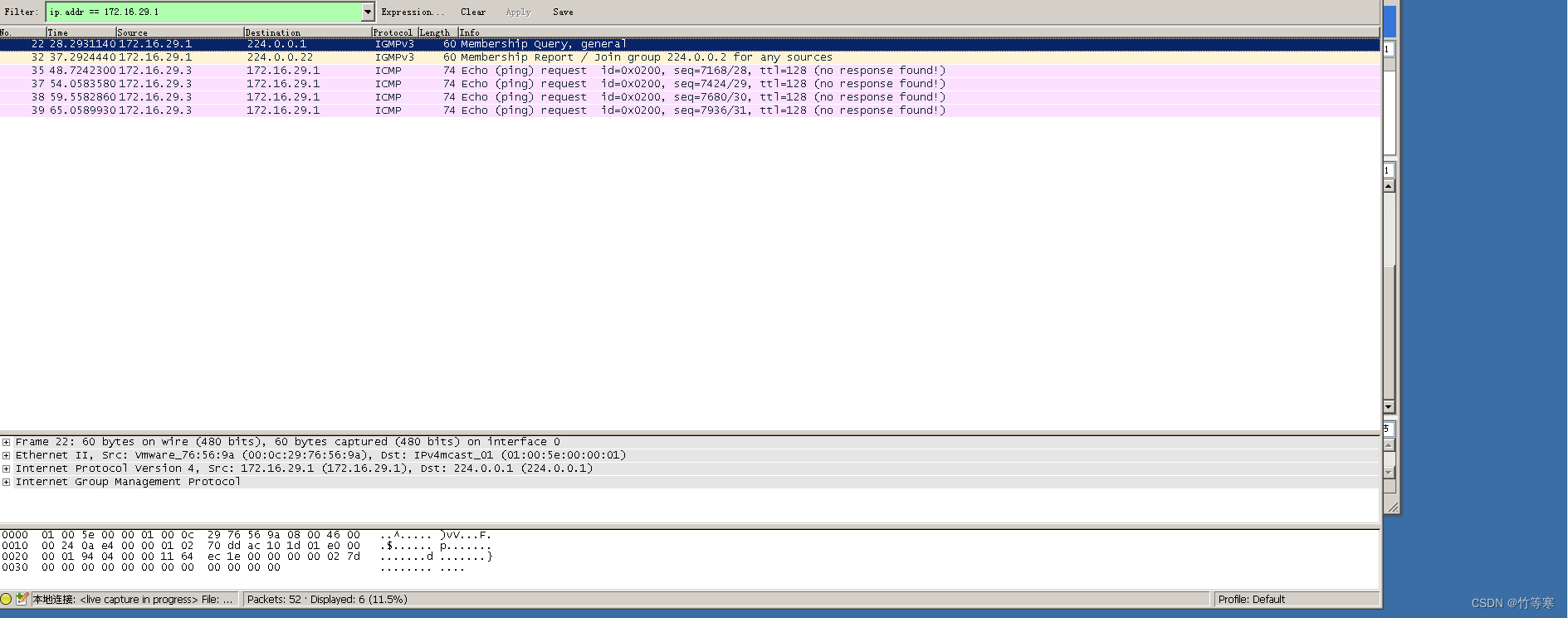

网络拓扑

均使用Windows Server 2003系统

相关配置可以点击观看这篇文章,实现内外网互通,这里主要是为了展示客户被欺骗后不能上网的状态。

❀点击查看如何搭建网络拓扑实现内外网互通❀

- Router

外网IP:使用NAT模式

IP = DHCP自动分配或者自己手动分配能连上外网即可

DNS = 223.5.5.5

内网IP:使用仅主机模式

IP = 172.16.29.1

DNS = 223.5.5.5

- 客户机,使用仅主机模式

IP = 172.16.29.3;

网关 = 172.16.29.1;

DNS = 223.5.5.5

- Hacker,使用仅主机模式

IP = 172.16.29.4;

网关 = 172.16.29.1;

DNS = 223.5.5.5

注意事项就是:每一个主机都记得给他手动填上DNS域名。否则上不了网

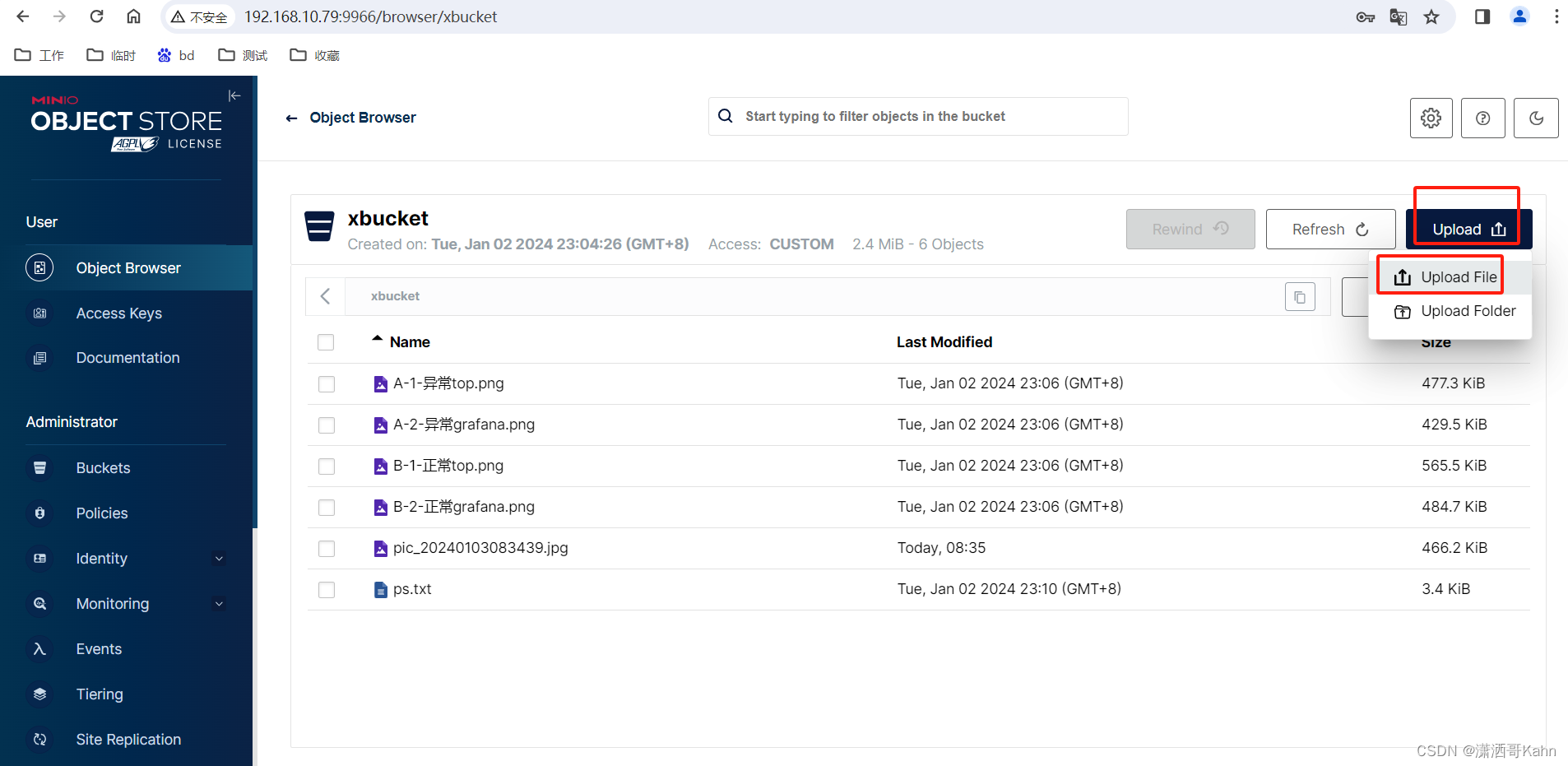

安装

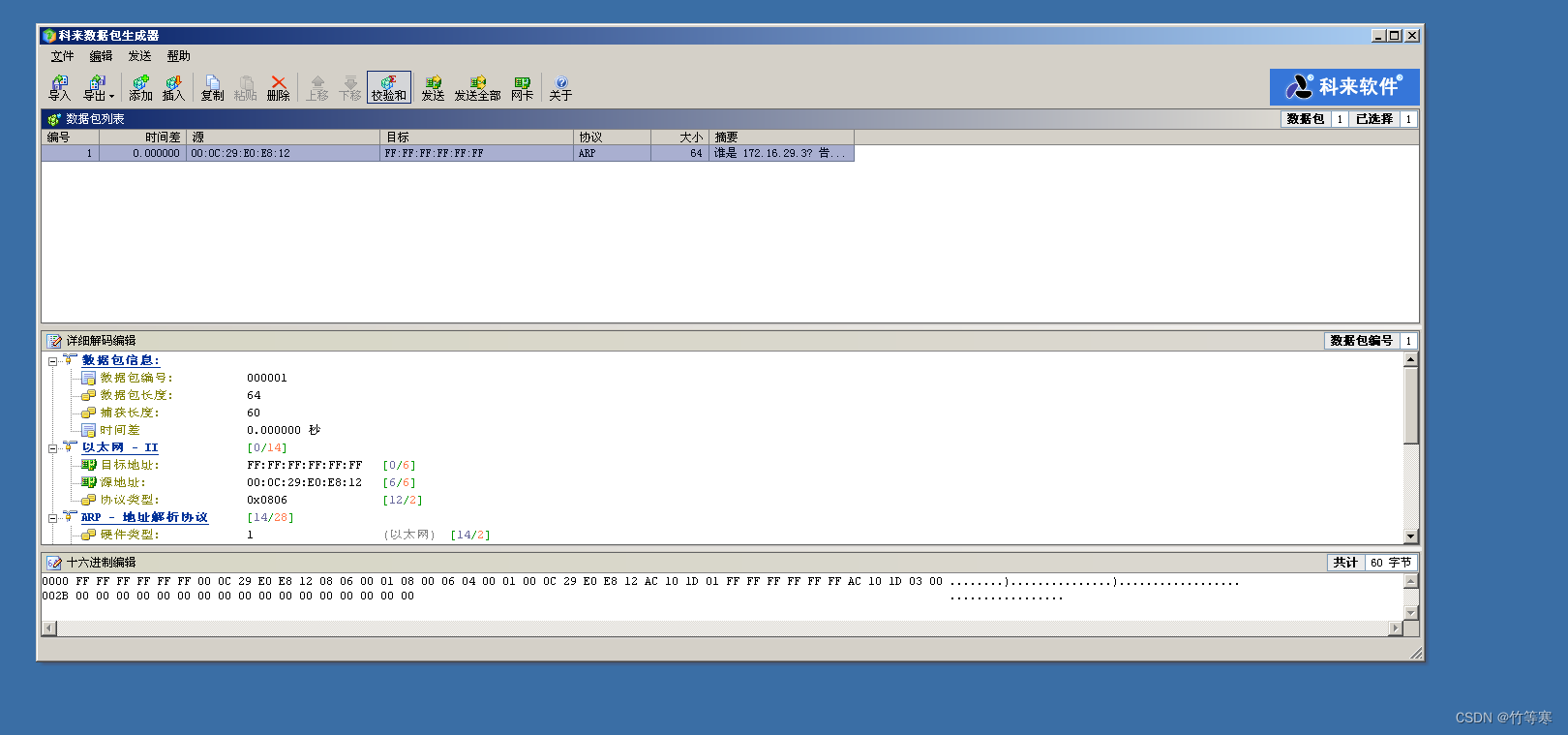

在Hacker上安装伪造数据包

下载官网:https://www.colasoft.com.cn/download/packet-builder.php

记得下载对应自己机器的版本,安装过程一直下一步即可。

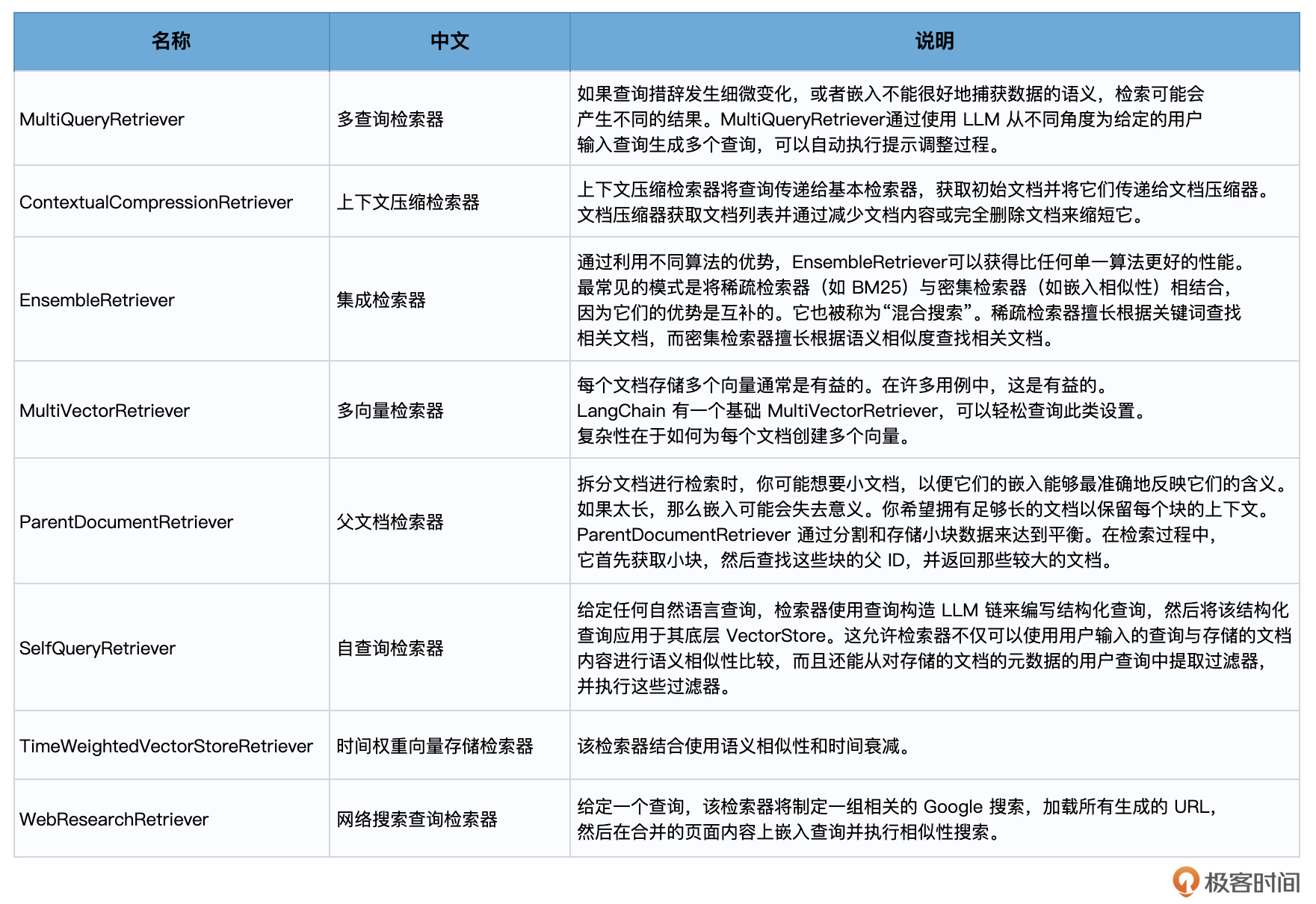

使用

前提条件有几个

- 在生成数据包的时候,我们的数据包中:目的MAC可以广播,目的IP地址不允许广播,这句话的意思是我们编辑数据包的那个目的MAC可以是广播地址,而目的IP地址不可以是广播地址,必须是某个主机的IP地址,理由很简单,你欺骗的是一个主机不是局域网内所有主机,想要欺骗局域网内所有主机也行,多生成几个数据包一起发送出去,一个数据包对应一个被攻击的机器。(或许其他软件允许广播欺骗,但是科来的这个软件是不行的)

- 必须关闭防火墙,有防火墙是无法欺骗的。(被攻击的机器也不要手动添加arp静态地址,当然没动它肯定不会添加)

- 欺骗原理:

数据包源IP地址是局域网内的网关。

数据包源MAC地址是Hacker的物理地址

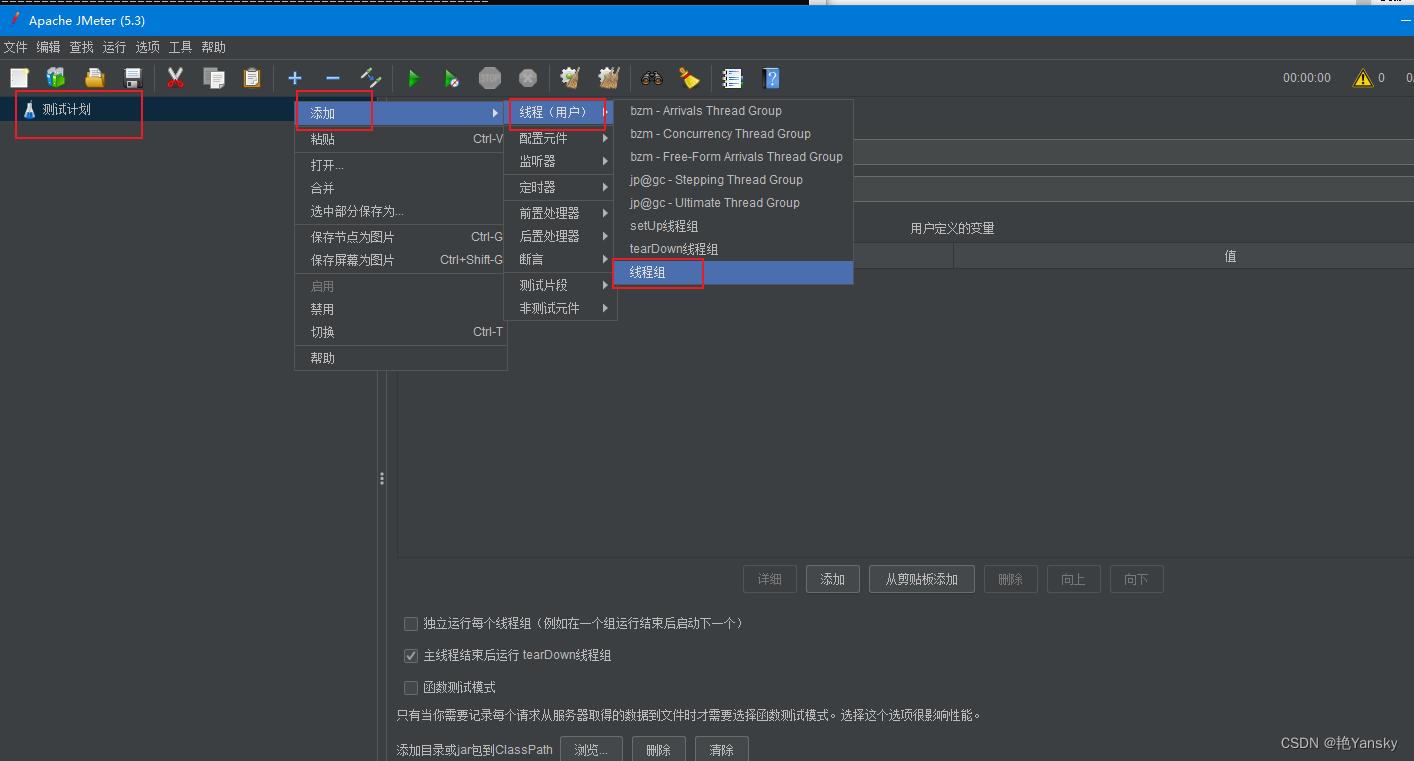

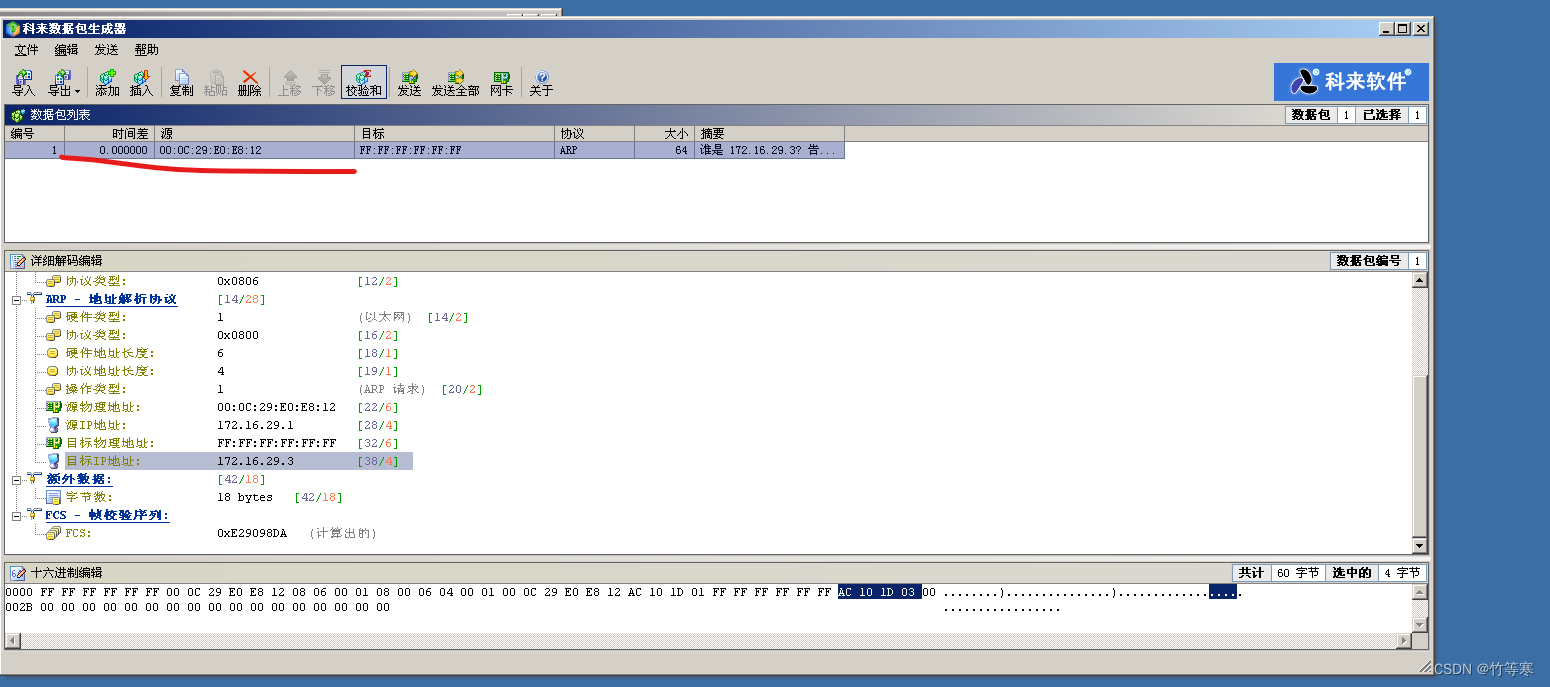

编辑数据包

-

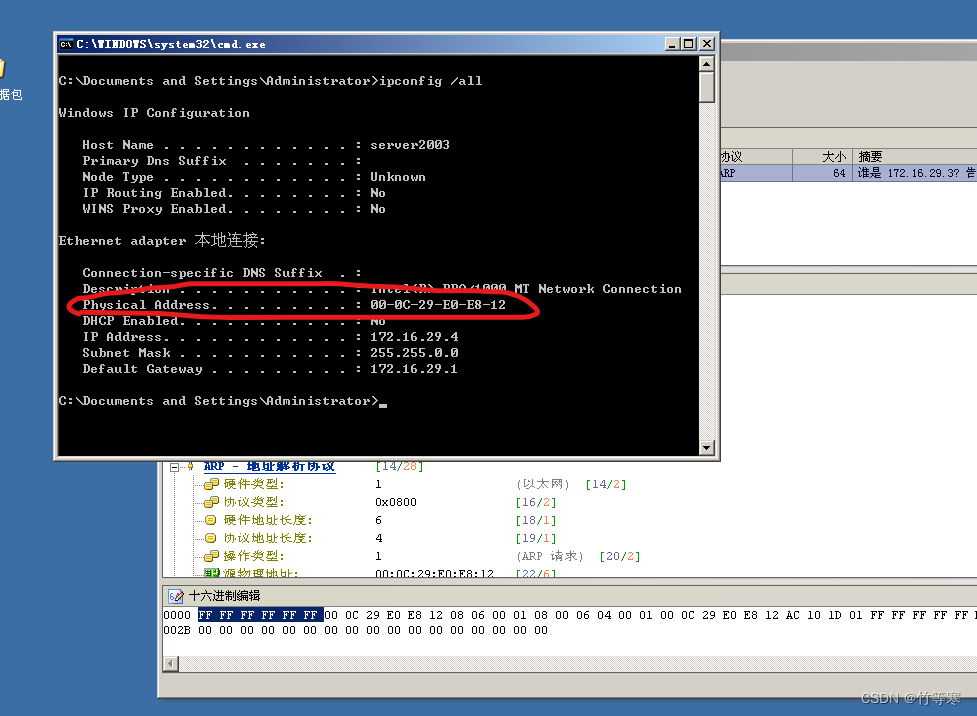

Hacker查看自己的MAC物理地址,cmd上使用命令:ipconfig /all

-

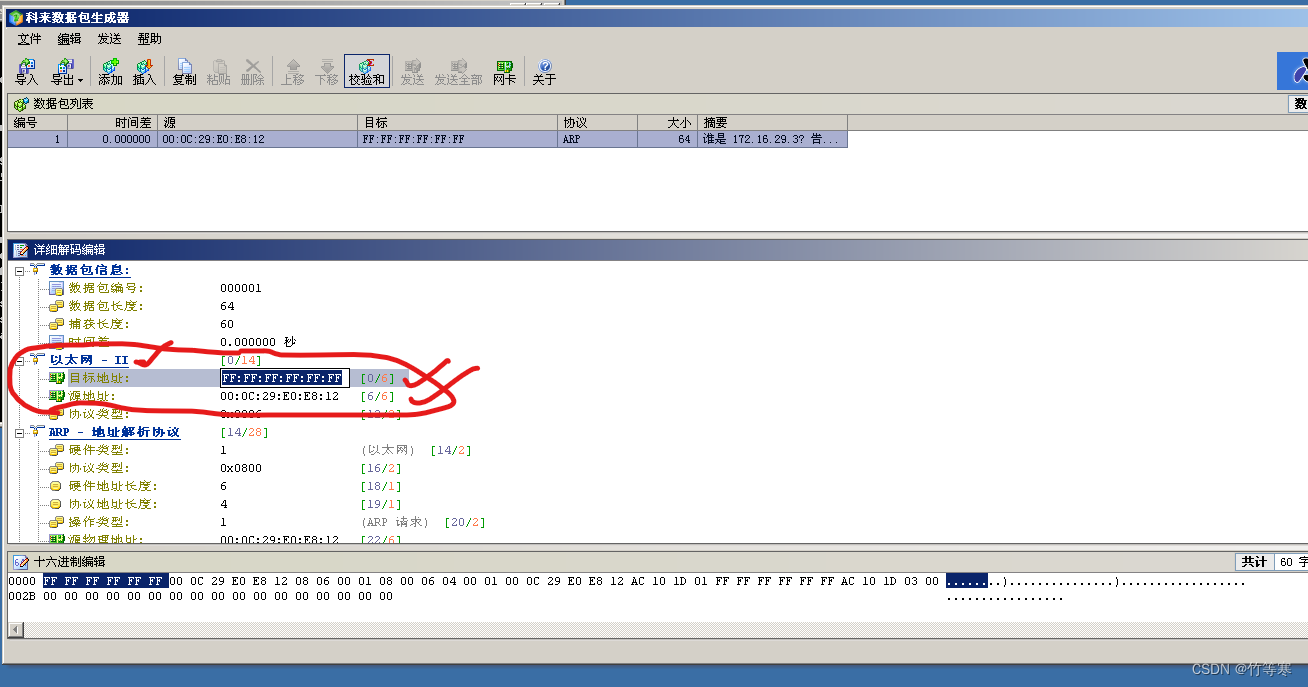

编辑数据包中的以太网部分中↓↓

目标物理地址为:FF:FF:FF:FF:FF:FF

源地址为:本机的,即Hacker机器的MAC地址

-

编辑数据包中的ARP协议部分中↓↓

源物理地址:本机的,即Hacker机器的MAC地址

源IP地址:网关地址(我这里是Router的地址,172.16.29.1)

目标物理地址:FF:FF:FF:FF:FF:FF

目标IP地址:被攻击的机器的IP地址,即网络拓扑中的客户机,我这里是172.16.29.3,要欺骗的就是他

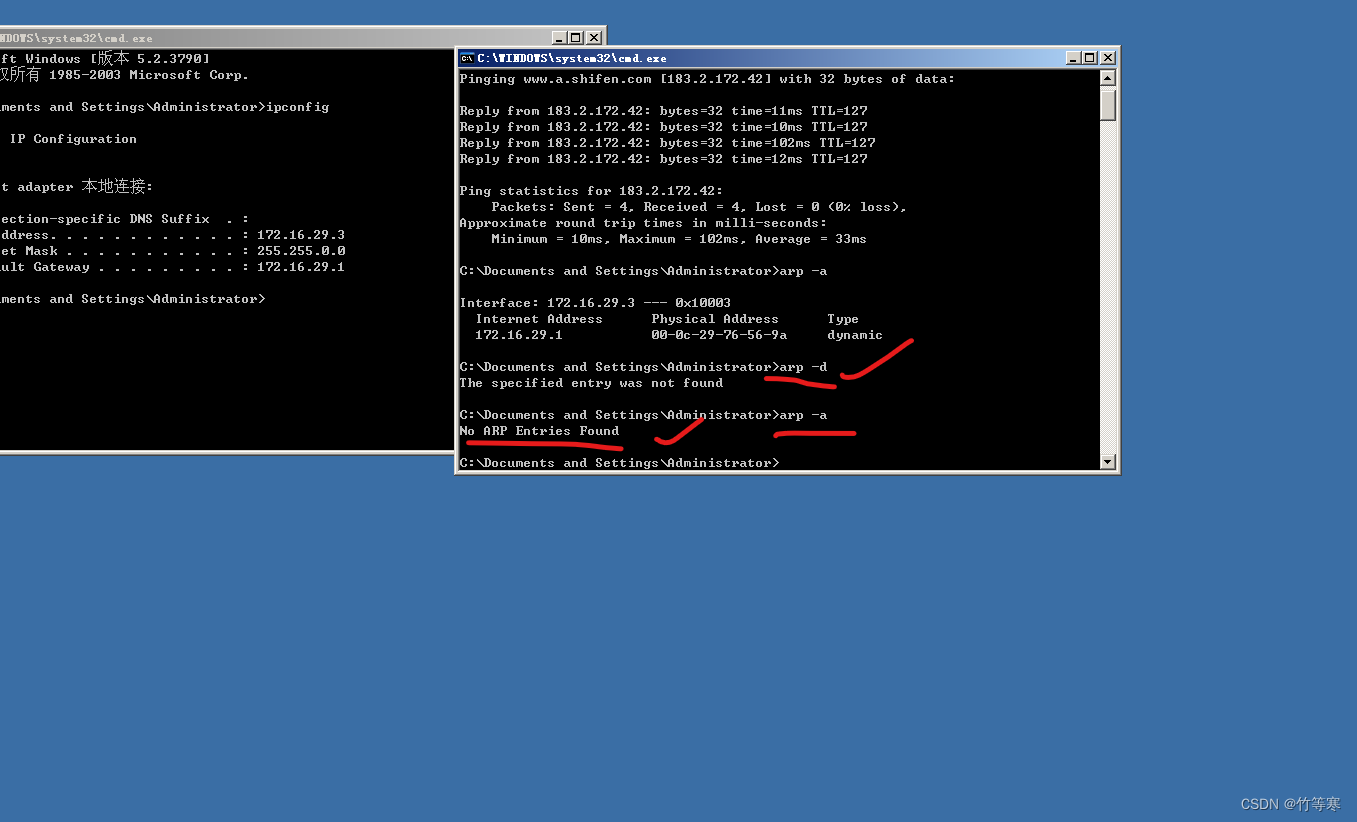

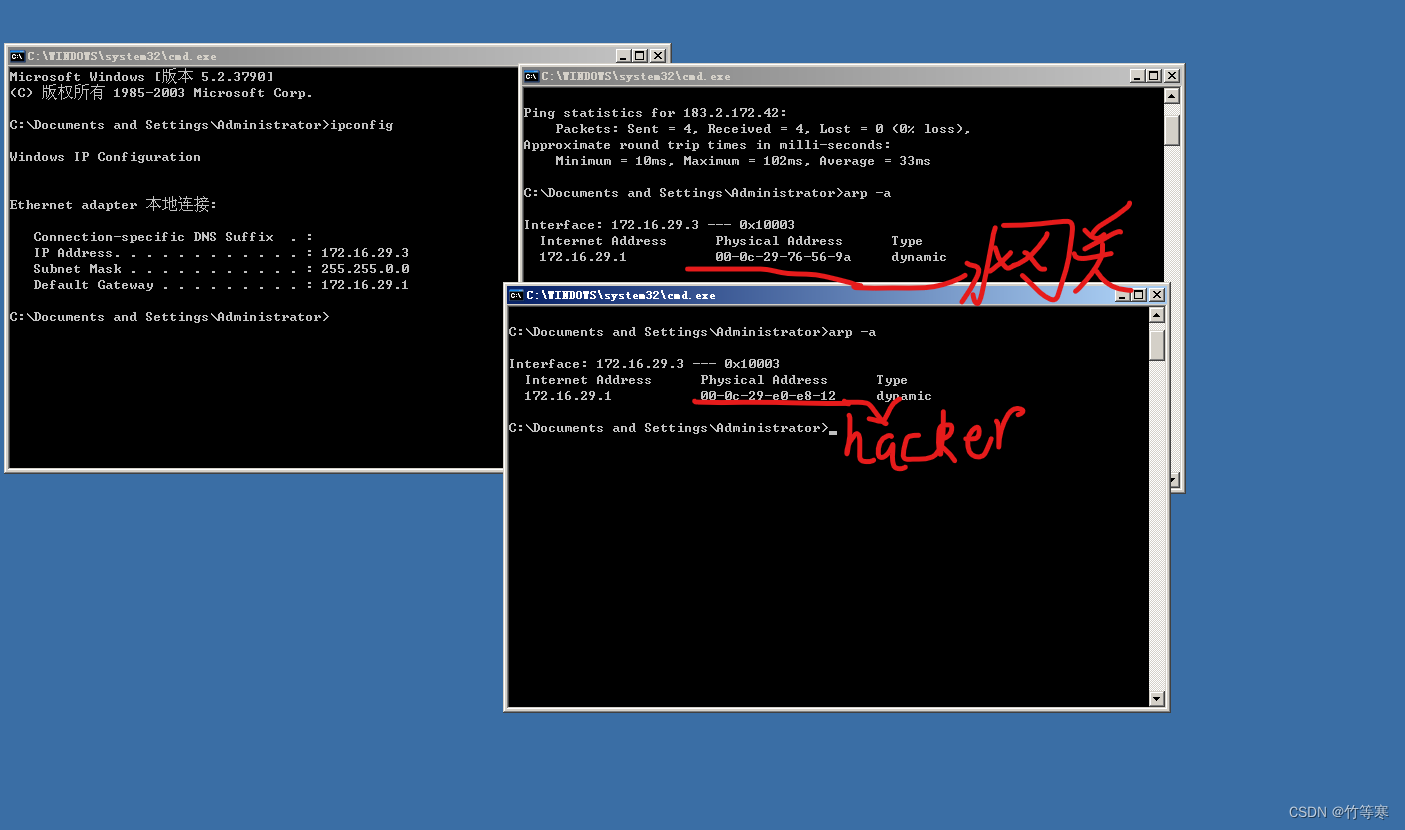

客户机

-

cmd指令知识

arp -a:查看所有局域网内在客户机记录过的MAC地址

arp -d:删除所有arp记录(这个不要担心,不会影响电脑,就算在真机上用也是)

arp -s:添加静态mac地址,如果客户机静态的添加了网关的mac地址,那就无法欺骗。 -

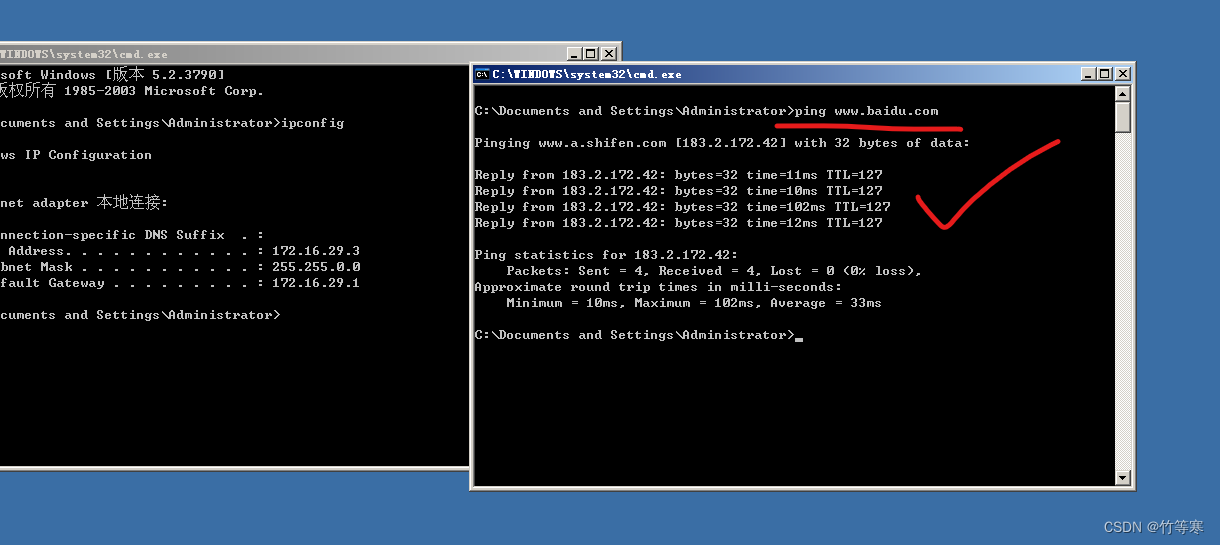

先尝试ping 百度网址是否能上网,发现可以上网

-

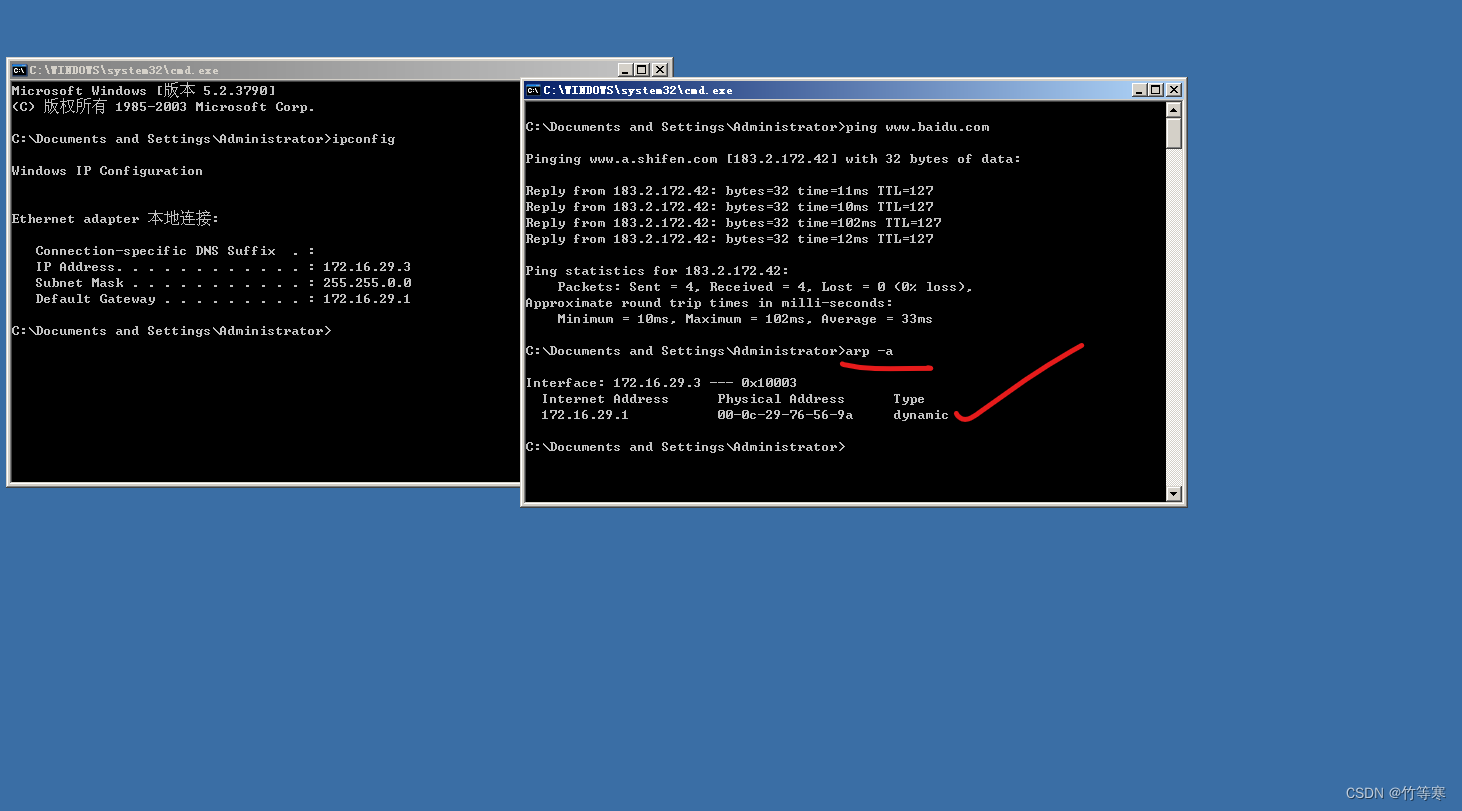

查看arp地址表:arp -a

可以发现这里的地址表是网关的mac地址,不是我们刚刚编写数据包的时候,我们Hacker的mac地址。

-

然后开始将客户机的arp表记录全部删除,即使用:arp -d

再次查看是否还有记录在

-

查看后发现不在,那我们接下来就开始在Hacker发送数据包欺骗

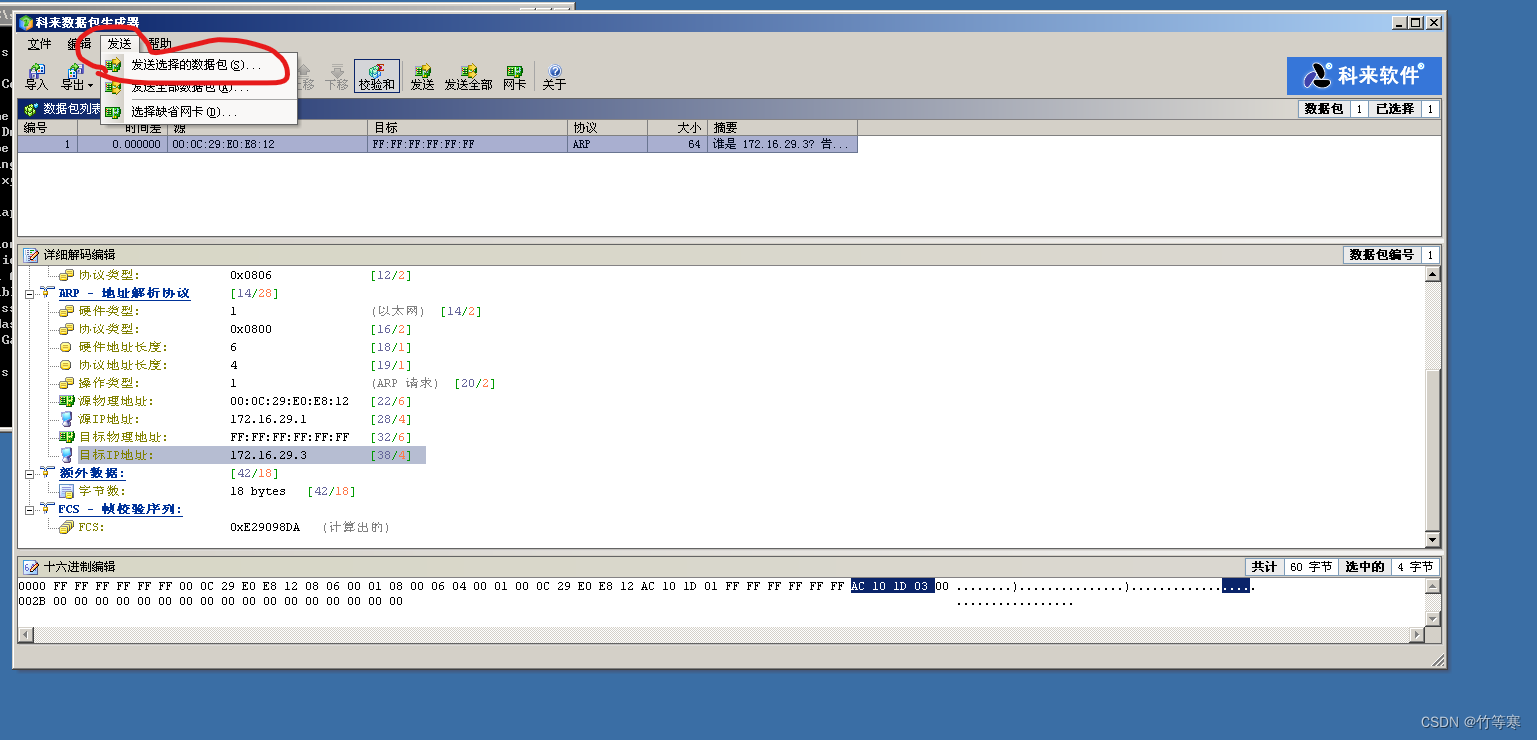

攻击机

-

一定要先点击一下我们编辑好的数据包,下图划线部分

-

选择发送已选中的数据包

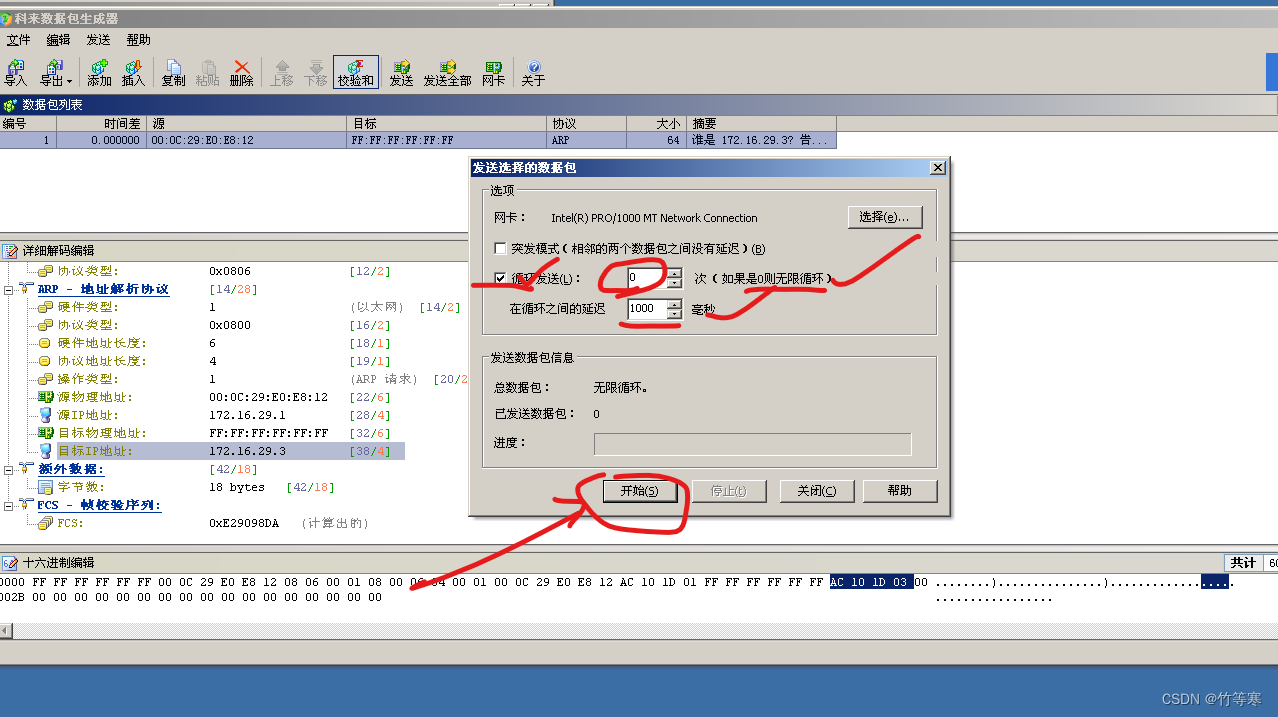

-

勾选循环

然后填入0表示无限循环(也可以不无限循环,反正可以手动停止那还不如无限循环呢)

循环时间自己设置,快慢自己调就行

确认无误后开始发送

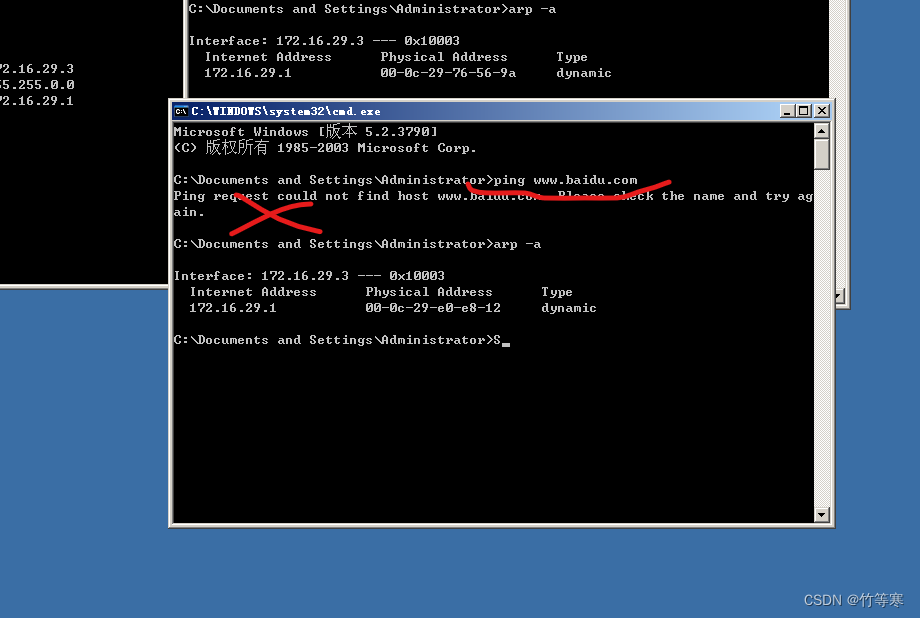

验证

在客户机上查看arp和之前未清除arp表之前的mac地址是否一样:

arp -a

很显然不一样,我们再尝试ping百度网址,发现已经无法ping通,即无法上网(只有等待真正的网关过一段时间使用arp广播,arp欺骗只是暂时性的欺骗让用户无法上网)

- 现在可以停止攻击机的发送数据包,然后在攻击机上面抓包,然后客户端再ping网关看看行不信,就可以发现客户机都是发给我们攻击机了,没有发到网关上面去,而我们收到数据包后并没有转发,所以客户机还是不可以ping通。欺骗成功。